كاسبرسكي تكتشف برمجية خبيثة تستهدف المؤسسات ضمن رسائل البريد الإلكتروني

كشفت شبكة كاسبرسكي الأمنية عن تعرض أكثر من 5,000 مستخدم من الأفراد والمؤسسات إلى هجمات حصان طروادة إيفيمر (Efimer) بين أكتوبر 2024 ويوليو 2025.

وكانت البرازيل الدولة الأكثر تضرراً بهذه البرمجية الخبيثة، التي أصابت 1,500 مستخدم فيها.

كما استهدفت هذه الهجمات المستخدمين في دول أخرى منها الهند، وإسبانيا، وروسيا، وإيطاليا، وألمانيا.

كشفت كاسبرسكي هجمات سيبرانية خبيثة متصاعدة تستهدف موظفي الشركات باستخدام إيفمر.

وهي برمجية حصان طروادة خبيثة تسرق عناوين محافظ العملات المشفرة وتستبدلها.

كما ظهرت الإصدارات الأولى من برمجية «إيفمر» خلال شهر أكتوبر لعام 2024، وكانت تنشر عبر مواقع ووردبريس المخترقة.

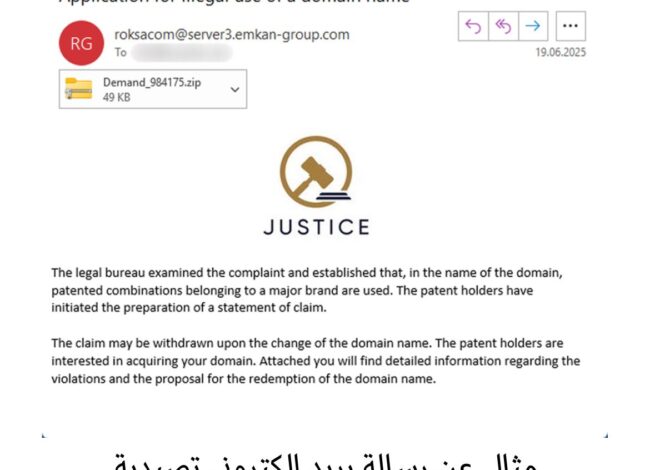

وفي شهر يونيو لعام 2025، توسعت طرق انتشار هذه البرمجية الخبيثة لتشمل رسائل البريد الإلكتروني التصيدية.

ففي هذه الهجمات ينتحل المهاجمون صفة شركة قانونية، ويرسلون رسائل بريد إلكتروني تهدد المستلمين بدعاوى قضائية لأجل مخالفات قانونية مزعومة بشأن أسماء الطاقات.

حيث يتم خداعهم لتحميل البرمجيات الخبيثة على أجهزتهم.

وهكذا تنشئ برمجية إيفمر بهذه الطريقة بنية تحتية خبيثة، وتواصل الانتشار إلى أجهزة وضحايا جدد.

وعلق أرتيوم أوشكوف، باحث أمني في مجال التهديدات السيبرانية في كاسبرسكي.

وقال : يتميز هذا النوع من برمجيات حصان طروادة الخبيثة بنهجه المزدوج في الانتشار.

إذ يتبع أساليب مختلفة لمهاجمة المستخدمين الأفراد وبيئات العمل المؤسسية.

كما أن المهاجمون يستهدفون المستخدمين الأفراد ويجذبون ضحاياهم بملفات تورنت وهمية لأفلام شهيرة.

أما في بيئات العمل فيرسلون رسائل بريد إلكتروني احتيالية فيها تهديدات قانونية.

ويظل العامل الحاسم في كلتا الحالين أنّ الاختراق لا يحصل إلا بتحميل المستخدم للبرمجية الخبيثة وتثبيتها بنفسه»

توصيات كاسبرسكي للمستخدمين من الشركات والأفراد

- امتنع عن تحميل ملفات التورنت من مصادر غير معروفة أو غير موثوقة.

- ينبغي للمستلمين التأكد من هوية وموثوقية مرسلي رسائل البريد الإلكتروني، وعليهم تحديث قواعد البيانات في برامج مكافحة الفيروسات دورياً.

- تجنب النقر على الروابط أو فتح المرفقات في رسائل البريد الإلكتروني غير المرغوب فيها أو البريد العشوائي، وذلك لتقليل خطر الإصابة بالبرمجيات الخبيثة.

- التزم بأفضل الممارسات الأمنية مثل التحديث المنتظم للبرامج، واستخدام كلمات مرور قوية، وتفعيل خاصية المصادقة الثنائية، والمراقبة المتواصلة لرصد أي علامات دالة على اختراقات محتملة.

- احرص على تثبيت حل أمني موثوق واتبع توصياته. فالحل الأمني يتولى معالجة معظم المشكلات تلقائياً، وسيرسل إشعارات التنبيه عند اللزوم.

- ينبغي للمطورين ومديري المواقع تطبيق إجراءات أمنية لحماية البنية التحتية من الموصول غير المصرح به، ولمنع انتشار البرمجيات الخبيثة. ش

مواضيع متعلقة

- ڤودافون مصر تتعاون مع طلبات لإتاحة خدمة «talabat pro» لعملاء RED

- وزير الاتصالات: رقمنة الخدمات الحكومية لتقديمها بشكل ميسر للمواطنين

- “البريد المصري” يحذر من رسائل نصية احتيالية تطلب سداد مخالفات مرورية

- “IoT Misr” تحجز ترتيبها بين أهم مطوري مراكز بيانات الذكاء الاصطناعي خلال 2026