“كاسبرسكي” تحذر من برمجية خبيثة تنتحل هوية DeepSeek-R1 تستهدف مستخدمي الذكاء الاصطناعي

كشفت كاسبرسكي، الشركة الرائدة في مجال الأمن السيبراني، عن حملة خبيثة جديدة تستغل شعبية النموذج اللغوي الكبير DeepSeek-R1.

حيث تقوم بنشر برنامج حصان طروادة متنكر في صورة تطبيق وهمي مخصص للحواسيب الشخصية. تنتشر هذه البرمجية الخبيثة المكتشفة حديثا .

وأطلقت عليها كاسبرسكي اسم BrowserVenom، من خلال موقع تصيد احتيالي يحاكي الصفحة الأصلية لموقع DeepSeek.

ويتم الترويج له عبر إعلانات جوجل المضللة. تهدف هذه الهجمات إلى السيطرة على متصفحات الضحايا.

وإعادة توجيه حركة الويب الخاصة بهم عبر خوادم المهاجمين.

مما يتيح لهم سرقة معلومات تسجيل الدخول والبيانات الحساسة الأخرى.

وقد تم رصد حالات إصابة بهذه البرمجية في العديد من الدول حول العالم، بما في ذلك البرازيل، كوبا، المكسيك، الهند، نيبال، جنوب إفريقيا، ومصر.

استغلال أدوات الذكاء الاصطناعي المحلية

يعتبر نموذج DeepSeek-R1 أحد أبرز النماذج اللغوية الكبيرة وأكثرها شيوعا حاليا.

كانت كاسبرسكي قد أشارت في السابق إلى هجمات مماثلة تستغل انتحال هوية نماذج الذكاء الاصطناعي لاستدراج الضحايا.

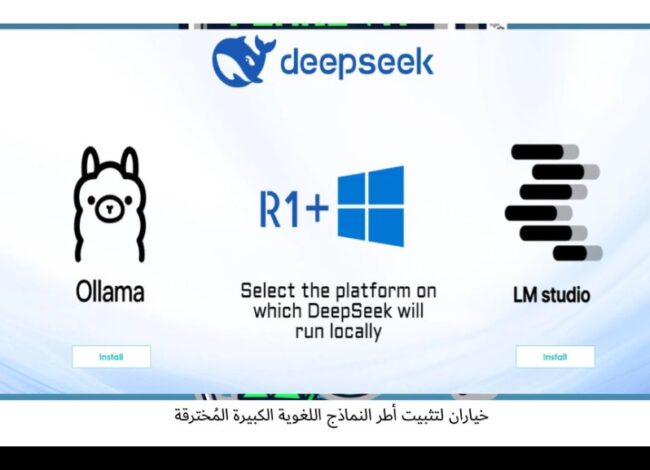

وقد أتاحت إمكانية تشغيل نماذج DeepSeek بدون اتصال بالإنترنت على الحواسيب الشخصية، باستخدام تطبيقات مثل Ollama أو LM Studio، فرصة للمهاجمين لاستغلال هذا التطور في حملتهم الخبيثة.

طريقة الاختراق

عند قيام المستخدمين بالبحث عن “DeepSeek-R1” على محركات البحث، يتم توجيههم عبر إعلانات جوجل الخبيثة إلى موقع تصيد احتيالي ينتحل عنوان منصة DeepSeek الحقيقية.

عند وصول المستخدم إلى هذا الموقع المزيف، يتم التحقق من نوع نظام التشغيل المستخدم على جهاز الضحية. في حال اكتشاف نظام ويندوز، يتم عرض خيار على المستخدم لتنزيل “الأدوات المطلوبة” لتشغيل النموذج اللغوي الكبير دون اتصال بالإنترنت. ت

جدر الإشارة إلى أن أنظمة التشغيل الأخرى لم تتعرض للاستهداف خلال فترة البحث التي قامت بها كاسبرسكي.

بمجرد النقر على زر التنزيل وإكمال اختبار التحقق من الهوية (كابتشا)، يتم تنزيل ملف التثبيت الخبيث.

بعد ذلك، يتم عرض خيارات على المستخدم لتحميل وتثبيت Ollama أو LM Studio. بغض النظر عن الخيار الذي يختاره المستخدم، تقوم البرمجية الخبيثة بتثبيت نفسها إلى جانب برامج Ollama أو LM Studio المشروعة.

وتتجاوز هذه البرمجية الخبيثة دفاعات Windows Defender بنجاح باستخدام خوارزمية خاصة.

تتطلب عملية التثبيت وجود صلاحيات المدير في حساب المستخدم على ويندوز؛ وفي حال عدم توفر هذه الصلاحيات، يفشل تثبيت البرنامج الخبيث.

سرقة البيانات

فور تثبيتها، تقوم البرمجية الخبيثة BrowserVenom بتعديل إعدادات متصفحات الويب في النظام لاستخدام خادم وكيل يتحكم به المهاجمون.

يسمح هذا الإعداد للمهاجمين باعتراض البيانات الحساسة ومراقبة حركة تصفح الضحية.

أطلق فريق أبحاث كاسبرسكي اسم “BrowserVenom” على هذه البرمجية الخبيثة نظراً لطبيعتها الإلزامية ومقاصدها الخبيثة في السيطرة على متصفحات الضحايا وسرقة بياناتهم.

نصيحة الخبراء

يؤكد ليساندرو أوبيدو، باحث أمني لدى فريق كاسبرسكي للبحث والتحليل العالمي، أن “تشغيل النماذج اللغوية الكبيرة بدون اتصال بالإنترنت يعزز الخصوصية ويقلل الحاجة للخدمات السحابية.

إلا أنه قد يشكل مخاطر كبيرة دون اتخاذ الاحتياطات اللازمة.” ويضيف أن “أدوات الذكاء الاصطناعي مفتوحة المصدر تشهد استغلالاً متزايداً من قبل المجرمين السيبرانيين الذين ينشرون برمجيات خبيثة وبرامج تثبيت مزيفة لتركيب برمجيات تسجيل ضربات المفاتيح،

وتعدين العملات المشفرة، وسرقة المعلومات.” وحذر تهدد هذه الأدوات الزائفة بيانات المستخدم الحساسة، خصوصاً عند تحميلها من منصات غير موثوقة.

توصيات كاسبرسكي للحماية

لتعزيز الأمن وتفادي الوقوع ضحية لمثل هذه الهجمات، تقدم كاسبرسكي التوصيات التالية:

التحقق من عناوين المواقع الإلكترونية: يجب فحص عناوين المواقع الإلكترونية بعناية فائقة للتأكد من صحتها وتجنب الوقوع في عمليات التصيد الاحتيالي التي تحاكي المواقع الأصلية.

التنزيل من المصادر الموثوقة: يجب تنزيل أدوات النماذج اللغوية الكبيرة المحلية فقط من مواقعها الأصلية الموثوقة (مثل ollama.com و lmstudio.ai) لتجنب تنزيل برمجيات خبيثة.

تجنب استخدام صلاحيات المدير: يفضل تجنب استخدام نظام ويندوز بحساب يملك صلاحيات المدير بشكل دائم، حيث أن العديد من البرمجيات الخبيثة تتطلب هذه الصلاحيات للتثبيت والتعديل على النظام.

استخدام حلول الأمن السيبراني الموثوقة: يجب استخدام حلول الأمن السيبراني الموثوقة والشاملة لمنع تشغيل الملفات الخبيثة واكتشاف الأنشطة المشبوهة على الجهاز في الوقت الحقيقي.

مواضيع متعلقة

- هواوي توسع متاجرها في مصر بافتتاح فرعين جديدين في بنها وسموحة

- برنامج تدريب عملي من “بي وان” لخريجي نظم معلومات الأعمال والمحاسبة

- أكثر من 30 شركة تشارك في أول مزاد إلكتروني للأرقام المختصرة بتنظيم الاتصالات

- “AiDC” ينطلق في السعودية لأول مرة عام 2026